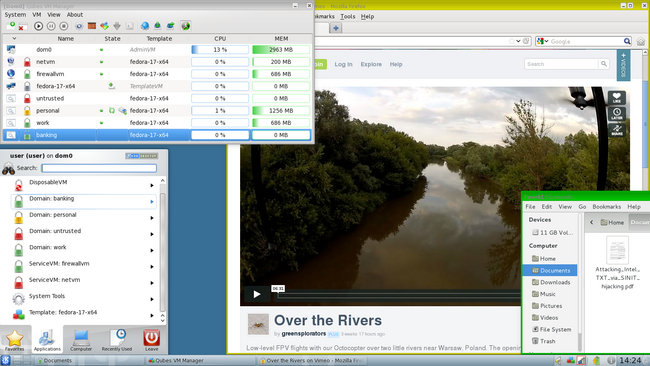

Представлен кандидат в релизы Linux-дистрибутива Qubes, реализующего идею строгой изоляции приложений и компонентов ОС с задействованием системы виртуализации Xen. Приложения в Qubes разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач, каждый класс приложений, а также системные сервисы (сетевая подсистема, работа с хранилищем и т.п.), работают в отдельных виртуальных машинах. При этом указанные приложения бесшовно доступны в рамках одного рабочего стола и выделяются для наглядности разным цветом обрамления окна. Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений, для организации взаимодействия приложений используется специальных сервис.

Представленная версия является последним тестовым выпуском перед финальным релизом Qubes 1.0, который ожидается в течение нескольких недель. Для загрузки доступен установочный образ, размером 1.5 Гб. Для работы Qubes необходима система с 4 Гб ОЗУ, 64-разрядным CPU Intel или AMD, желательно с поддержкой технологий VT-d или AMD IOMMU. Из графических карт в полной мере поддерживается только Intel GPU, при использовании NVIDIA наблюдаются проблемы, а работа карт AMD/ATI не протестирована.

По сравнению с третьей бета-версией в Qubes 1.0-RC1 отмечаются следующие улучшения:

- Значительно улучшенный конфигуратор Qubes Manager, позволяющий настраивать и управлять работой большинства подсистем Qubes через простой GUI-интерфейс;

- Содержимое виртуальных машин генерируется на основе шаблона, построенного на пакетной базе Fedora 17. В качестве ядра Linux задействована версия 3.2.7-pvops с улучшенной поддержкой оборудования и управления питанием;

- Почищены и переработны инструменты командной строки, как для Dom0, так и для виртуальных машин;

- Переработано меню, добавлены новые пиктограммы, по которым, например, легче отличить бразуер для работы с платёжными системами от браузера для обычной навигации по сайтам;

- Поддержка yum-прокси для ускорения распространения обновлений внутри виртуальных машин без предоставления доступа к HTTP в данных окружениях;

- Поддержка возможности запуска выбранных виртуальных машин в полноэкранном режиме.