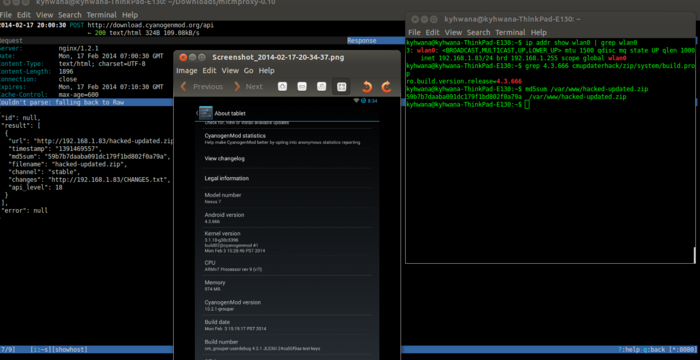

Исследователи безопасности обратили внимание на использование незашифрованного HTTP-соединения при проверке наличия обновлений и загрузке zip-файлов программой для установки обновлений для свободной Android-прошивки Cyanogemod в сочетании с отсутствием верификации загруженных данных по цифровой подписи или контрольной сумме, отдельно получаемой из надёжных источников (контрольная сумма также передаётся по HTTP).

Подобная недоработка позволяет организовать MITM-атаку по подмене загружаемого файла на одном из транзитных узлов, через который проходит трафик пользователя. В настоящее время разработчики Cyanogemod уже обеспечили возможность ручной загрузки обновлений через HTTPS, но доступ к API при проверке обновлений по-прежнему производится через HTTP. В качестве примера атаки по установке подставного обновления, продемонстрирована возможность подмены ссылки на файл с образом и контрольной суммы при обращении к API.