Разработчики дистрибутива Kali Linux, продолжающего развитие проекта BackTrack Linux, представили новый продукт Kali NetHunter, в рамках которого подготовлено окружение для мобильных устройств на базе платформы Android, содержащие подборку инструментов для проведения тестирования систем на предмет наличия уязвимостей.

Kali NetHunter устанавливается в штатное окружение платформы Android в форме chroot-образа, в котором выполняется специально адаптированный вариант Kali Linux. Для установки необходимо наличие root-досутпа к системе. Так как NetHunter основан на существующей редакции Kali Linux для архитектуры ARM и требует низкоуровневого доступа к беспроводному адаптеру и USB-подсистеме поддержка устройств пока ограничена моделями Nexus 5, Nexus 7 и Nexus 10. Готовые варианты окружения сформированы только для данных устройств. Тем не менее, при желании можно сформировать окружение для других Android-устройств из исходных текстов, но без дополнительной адаптации в таком окружении не будут работать некоторые виды атак.

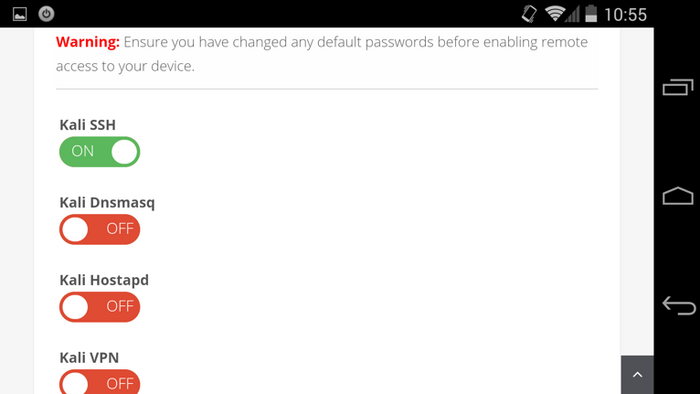

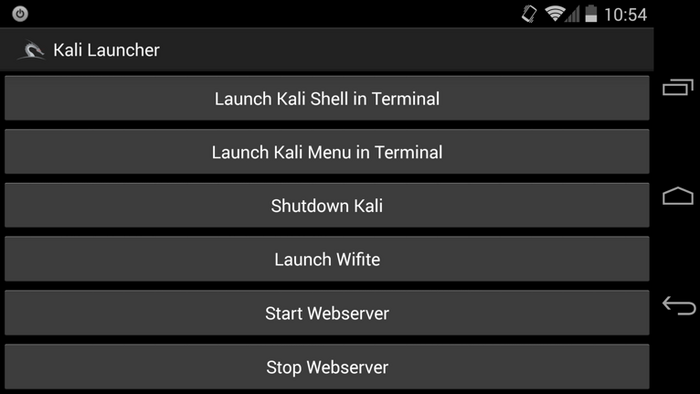

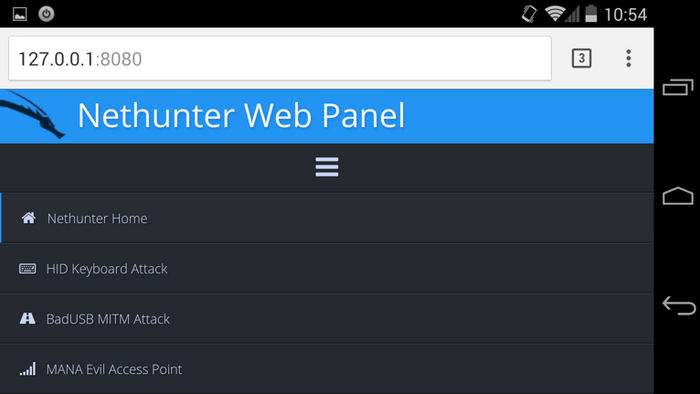

Для управления работой подготовлен графический интерфейс, доступ к которому из штатного окружения Android осуществляется при помощи VNC-клиента. Также для управления можно использовать web-интерфейс и SSH. После установки Kali NetHunter пользователю становится доступен полный спектр инструментов для исследователей безопасности, поддерживаемых для Kali Linux, от средств для тестирования web-приложений и проникновения в беспроводные сети, до программ для считывания данных с идентификационных RFID чипов и средства для подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit). В комплект также входит коллекция эксплоитов.

Особенностью Kali NetHunter является включение в состав средств для осуществления атак, специфичных для мобильных устройств, в том числе основанных на эмуляции работы другого типа USB-устройств - BadUSB и HID Keyboard (эмуляция сетевого USB-адаптера, который может использоваться для MITM-атак, или USB-клавиатуры, выполняющей подстановку символов). Также предоставляется возможность развёртывания в один клик подставной точки беспроводного доступа MANA Evil Access Point для организации MITM-атака и осуществление подстановки в эфир беспроводной сети кадров 802.11.