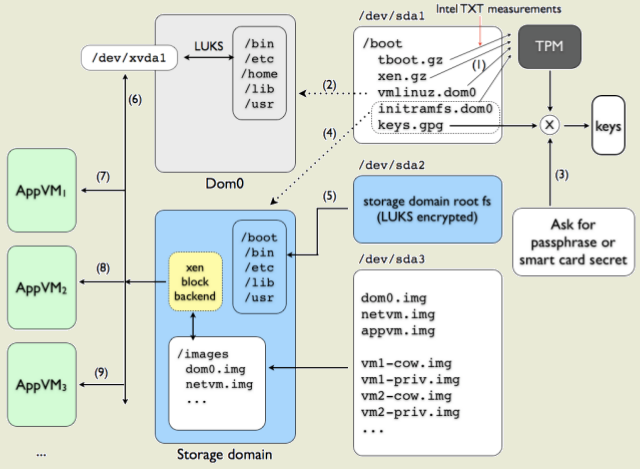

После двух лет разработки Йоанна Рутковская (Joanna Rutkowska) представила второй значительный выпуск операционной системы Qubes, реализующей идею строгой изоляции приложений и компонентов ОС с задействованием системы виртуализации Xen. Для загрузки доступен установочный образ, размером 3 Гб. Для работы Qubes необходима система с 4 Гб ОЗУ, 64-разрядным CPU Intel или AMD, желательно с поддержкой технологий VT-x/AMD-v и VT-d/AMD IOMMU. Из графических карт в полной мере поддерживается только карты Intel, при использовании NVIDIA наблюдаются проблемы, а работа карт AMD/ATI не протестирована.

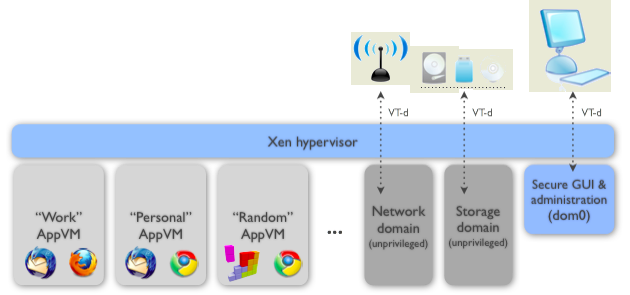

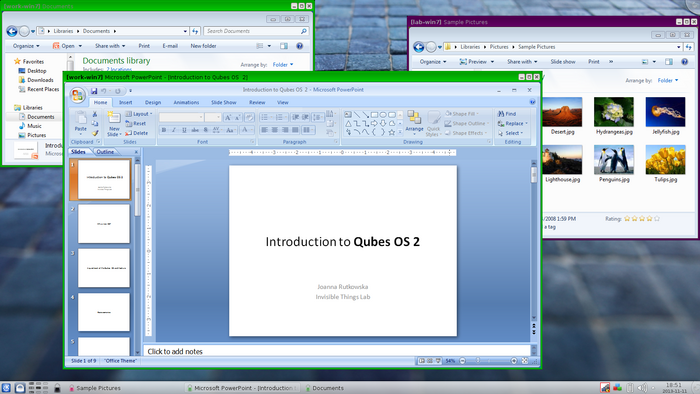

Приложения в Qubes разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач, каждый класс приложений, а также системные сервисы (сетевая подсистема, работа с хранилищем и т.п.), работают в отдельных виртуальных машинах. При этом указанные приложения бесшовно доступны в рамках одного рабочего стола и выделяются для наглядности разным цветом обрамления окна. Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений, для организации взаимодействия приложений используется специальный сервис.

В качестве основы для формирования виртуальных окружений использована пакетная база Fedora 20 (обновление до Fedora 21 планируется в выпуске 2.1), для установки доступны четыре варианта ядра Linux (3.12, 3.11, 3.9 и 3.7). Пользовательская оболочка построена на основе KDE. Когда пользователь запускает из меню KDE приложение, это приложение стартует в определенной виртуальной машине. Содержание виртуальных окружений определяется набором шаблонов. В каждом виртуальном окружении приложения запускается отдельный X-сервер, упрощённый оконный менеджер и видеодрайвер-заглушка, транслирующий вывод в управляющее окружение в композитном режиме. Подробнее с особенностями системы можно познакомиться в анонсе первого выпуска Qubes.

Особенности нового выпуска:

- Поддержка полностью виртуализированных AppVM, в которых могут быть запущены произвольные немодифицированные ОС, для запуска которых применяется режим HVM (режим полной аппаратной виртуализации, не требующий установки паравиртуальных драйверов). Создание полностью виртуализированных AppVM производится по аналогии с установкой системы в обычную виртуальную машину;

- Подготовлено расширение Windows AppVM, позволяющее запускать в изолированном режиме приложения для платформы Windows. Для обеспечения полной интеграции Windows-окружений с Qubes предлагается специальный проприетарный инструментарий и набор драйверов для Windows, позволяющий работать с Windows-программами как с другими приложениями рабочего стола Qubes. Например, обеспечена работа единого буфера обмена, организован доступ к внешним файлам, произведена интеграция с сетевой подсистемой.

- Возможность использования пользовательской оболочки Xfce 4.10 в качестве альтернативы базовой оболочке KDE;

- Поддержка безопасного доступа выбранных AppVMs к звуковой подсистеме;

- Централизованные средства контроля доступа к буферу обмена;

- Поддержка TorVM, построенной на базе NetVM прослойки, в которой весь трафик принудительно перенаправляется через анонимайзер Tor;

- Возможность использования PVUSB для упрощения доступа к USB-устройствам из виртуальных окружений;

- Обновлены компоненты графического стека в Dom0, обеспечена поддержка новых GPU;

- Поддержка загрузки полных шаблонов окружений через репозитории templates-itl и templates-community, которые позиционируются в качестве AppStore-каталогов виртуальных машин;

- Реализован работающих в отдельной виртуальной машине конвертер PDF.