Підсумки змагань Pwn2Own Berlin 2025: нові уразливості

Підбито підсумки змагань Pwn2Own Berlin 2025: 28 нових уразливостей та понад мільйон доларів винагород

Підбито підсумки трьох днів змагань Pwn2Own Berlin 2025, на яких було продемонстровано 26 успішних атак із використанням 28 раніше невідомих уразливостей (0-day) в операційних системах, браузерах, AI-системах та платформах віртуалізації. Під час проведення атак використовувалися найсвіжіші програми та операційні системи з усіма доступними оновленнями та в конфігурації за замовчуванням.

Сумарний розмір виплачених винагород склав понад мільйон доларів США ($1,078,750). Найуспішніша команда TAR Labs SG змогла заробити на змаганнях 320 тисяч доларів США. Власники другого місця (Viettel Cyber Security) отримали 155 тисяч доларів, а третього (Reverse_Tactics) – 112 тисяч доларів.

Успішні атаки на ключові технології та програмні продукти

Операційні системи та браузери

На змаганнях Pwn2Own Berlin 2025 було проведено кілька успішних атак на популярні операційні системи:

- Red Hat Enterprise Linux: 3 успішні атаки, які дозволили підвищити свої привілеї до користувача root. Уразливості викликані цілочисельним переповненням, зверненням до пам’яті після звільнення та витоком інформації. Учасникам виплачено $20,000, $15,000 та $10,000.

- Mozilla Firefox: 2 успішні атаки, які дозволили виконати код у системі при обробці у браузері спеціально оформленої сторінки. Уразливості викликані переповненням буфера та цілочисельним переповненням. Учасникам виплачені дві премії по $50,000.

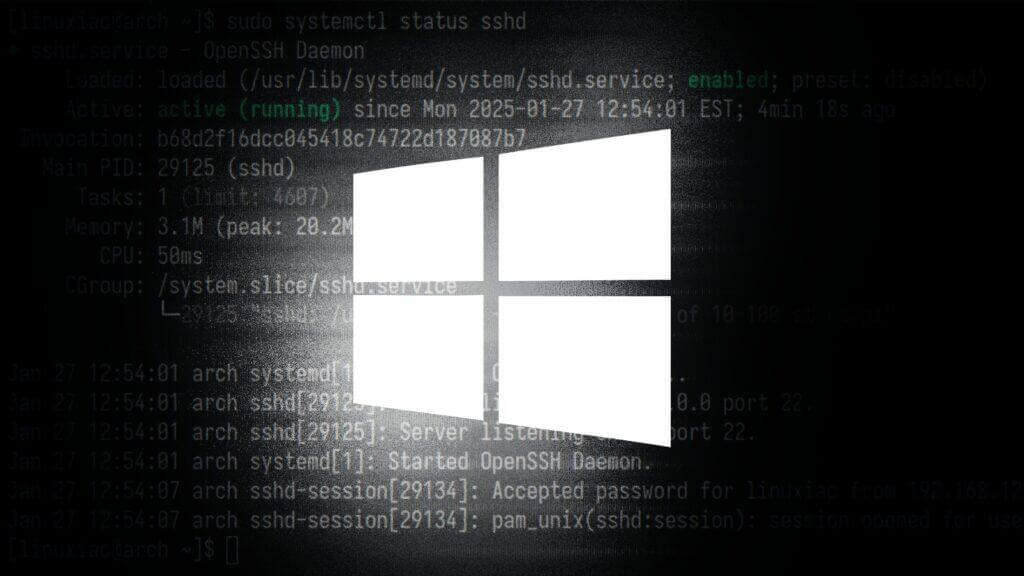

- Windows 11: 5 успішних атак, які дозволили виконати код з правами SYSTEM. Уразливості викликані зверненням до пам’яті після звільнення, цілочисельним переповненням, переповненням буфера, неправильною обробкою типів та станом гонки. Учасникам виплачено по дві премії в $30,000 та $15,000, а також одна премія в $11,250.

Платформи віртуалізації та контейнеризації

Значна кількість атак була спрямована на платформи віртуалізації:

- VirtualBox: 3 успішні атаки, які дозволили виконати код на стороні хост-оточення. Уразливості викликані зверненням до пам’яті після звільнення, переповненням буфера та некоректною перевіркою індексу масиву. Учасникам виплачено $60,000, $40,000 та $70,000.

- Docker Desktop: Одна успішна атака, яка дозволила виконати код на стороні хост-оточення. Проблема викликана цілочисельним переповненням. Учасникам виплачено $40,000.

- VMware ESXi: 2 успішні атаки, які дозволили виконати код на стороні хост-оточення. Проблеми викликані цілочисельним переповненням та використанням неініціалізованих змінних. Учасникам виплачено – $150,000 та $112,500.

- VMware Workstation: Одна успішна атака, яка дозволила виконати код на стороні хост-оточення. Проблема викликана переповненням буфера. Учасникам виплачено – $80,000.

AI-системи та бази даних

Окрім того, було проведено низку атак на системи штучного інтелекту та бази даних:

- СУБД Redis: Одна успішна атака, яка дозволила виконати код у системі при обробці спеціально оформленого запиту. Уразливість викликана зверненням до пам’яті після звільнення. Учасникам виплачено $40,000.

- NVIDIA Container Toolkit: Одна успішна атака, яка дозволила виконати код на стороні хост-оточення. Проблема викликана зовнішньою ініціалізацією службових змінних. Учасникам виплачено – $30,000.

- NVIDIA Triton Inference Server (відкрите ПЗ для запуску AI-моделей): 5 успішних атак, які дозволили отримати root-доступ до сервера. Учасникам виплачено чотири премії по $15,000 та одна премія $30,000.

- Платформа Chroma AI: Учасникам виплачено $20,000.

Швидка реакція розробників

Відповідно до умов конкурсу, детальна інформація про всі продемонстровані 0-day уразливості буде опублікована лише через 90 днів, які даються на підготовку виробниками оновлень з усуненням уразливостей.

Однак компанія Mozilla протягом кількох годин усунула продемонстровані на змаганнях проблеми у Firefox і випустила оновлення 138.0.4, 128.10.1 та 115.23.1 з виправленням двох критичних уразливостей (CVE-2025-4920, CVE-2025-4921), що призводять до виходу за межі буфера при маніпуляціях з JavaScript-об’єктом Promise.

Чотири спроби зламів NVIDIA Triton Inference, SharePoint та VirtualBox завершилися невдачею.

Змагання Pwn2Own Berlin 2025 ще раз підтвердили важливість пошуку та усунення вразливостей у критично важливому програмному забезпеченні, а також продемонстрували високий рівень майстерності фахівців з кібербезпеки з усього світу.

Більше інформації можна знайти на Пов'язані публікації: