Група хакерів Curly COMrade використовує Hyper-V

Група хакерів Curly COMrade використовує Hyper-V для прихованого впровадження шкідливого ПЗ

Curly COMrade – російська хакерська група, що активна з 2024 року та має зв’язки з російськими політичними рухами. Вона зловживає Microsoft Hyper-V у Windows для обходу виявлення, створюючи віртуальну машину (VM) на базі Alpine Linux для впровадження шкідливого ПЗ.

Віртуальна машина для меншого виявлення шкідливого ПЗ

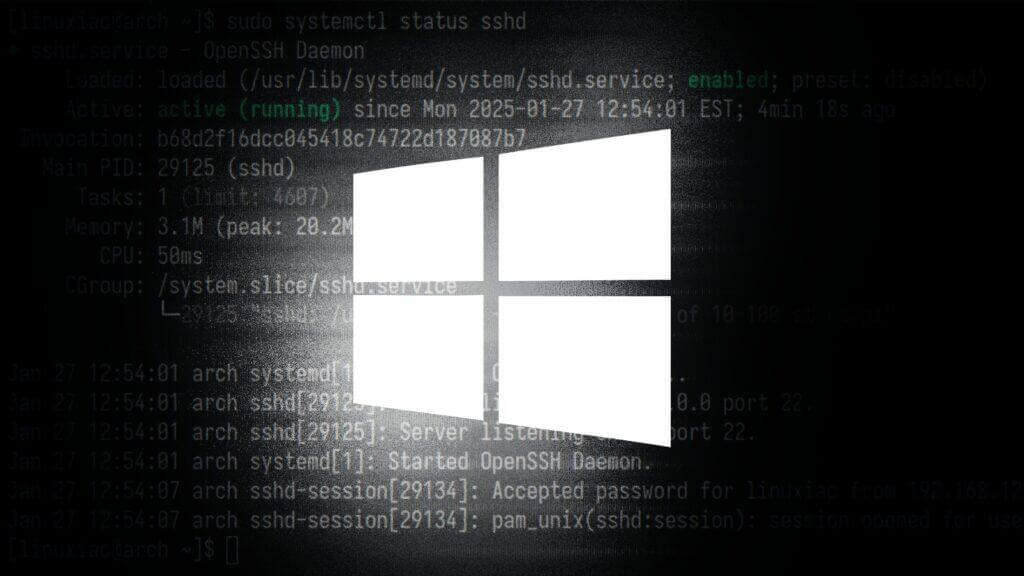

Віртуальна машина використовує лише 120 МБ дискового простору та 256 МБ пам’яті, що робить її менш помітною. Після розгортання віртуальної машини шкідливе ПЗ використовує CurlyShell – зворотний shell, а також CurlCat – зворотний проксі для забезпечення прихованості та спілкування.

Команда Bitdefender про нові методи атак

Згідно з інформацією від Bitdefender, “ізолюючи шкідливе ПЗ та його середовище виконання у віртуальній машині, зловмисники вдало обійшли багато традиційних виявлень на основі EDR [endpoint detection and response]. EDR слід доповнити інспекцією мережі на хості, щоб виявити трафік C2, який відходить від віртуальної машини, а також проактивними інструментами для ускладнення початкового зловживання рідними системними бінарними файлами.”

Під час того ж розслідування Bitdefender виявив скрипт PowerShell, створений спеціально для віддаленого виконання, який використовувався для зловживання квитками Kerberos з метою подальшого розширення інструментарію Curly.

Технічні характеристики CurlyShell та CurlyCat

CurlyShell і CurlyCat були написані мовою C++ і побудовані на основі бібліотеки libcurl.

Рекомендації щодо зменшення ризиків від атак

Щодо заходів щодо зменшення ризиків, Bitdefender пропонує, щоб організації “мусили виявляти аномальний доступ до процесу LSASS та підозрілі спроби створення або впровадження квитків Kerberos, які відбуваються поза віртуальною машиною та є високо помітними”. У звіті також рекомендується використовувати “можливості GravityZone EDR/XDR для виявлення шкідливого доступу до процесів облікових даних та зменшення ризиків атак на основі оперативної пам’яті. Для організацій з обмеженим складом з безпеки прийняття послуг Managed Detection and Response (MDR) є ефективним рішенням.”

Детальніше про ці загрози можна дізнатися на [офіційному сайті Bitdefender](https://businessinsights.bitdefender.com/curly-comrades-evasion-persistence-hidden-hyper-v-virtual-machines).